Les règles de pare-feu d'applications web (WAF) sont utilisées pour définir comment inspecter le trafic web HTTP/HTTPS (requêtes) entrant dans une application, où rechercher dans une requête, ainsi que ses paramètres et ses conditions, et quelle action le WAF doit suivre lorsqu'une requête correspond à ces définitions. Un ensemble de règles de sécurité constitue une politique de sécurité.

Alors que les applications ne cessent d'évoluer avec de nouveaux services et de nouvelles pages, en parallèle de menaces de plus en plus nombreuses, les politiques de sécurité doivent être mises à jour régulièrement. Mettre à jour une politique de sécurité implique d'actualiser et de peaufiner l'ensemble des règles qui composent cette politique de sécurité pour répondre aux menaces les plus pertinentes et aux besoins de l'application.

Learn more in our detailed guide to WAF security.

Chaque WAF est fourni dès le départ avec un jeu de règles de base. Dans la plupart des cas, ces règles s'appuient sur certaines listes de blocage, par exemple par signature connue, d'IP de mauvaise réputation, etc.

Meilleur est le WAF, plus le jeu de règles prédéfini sera vaste, robuste et pertinent, afin de répondre aux menaces les plus actuelles en matière de cybersécurité. Même si ces règles sont prédéfinies, les fournisseurs de WAF doivent les mettre à jour en permanence pour assurer à leurs clients une protection contre les menaces les plus récentes.

Les WAF avancés permettent aux analystes, aux experts en sécurité et à d'autres utilisateurs de définir des règles avancées avec des options de personnalisation granulaire pour améliorer la sécurité et les performances de leurs applications et réduire la charge granulaire sur les serveurs de l'application.

Voici quelques exemples de règles personnalisées :

-

Bloquer l'accès à certaines sections d'un site web selon l'adresse IP ou les en-têtes

-

Empêcher des bots de moteur de recherche d'accéder à un site web

-

Rediriger le trafic vers une page de maintenance

Les règles se composent en général des métadonnées de la règle, d'un ensemble de conditions et d'une action.

Métadonnées

Vous pouvez définir un nom et une description pour chaque règle. Les métadonnées de la règle servent à décrire la règle et s'affichent également dans le cadre de l'événement de sécurité généré lorsqu'une règle est déclenchée. Vous pouvez aussi choisir d'activer ou de désactiver l'état de la règle.

Conditions

Les conditions servent à déclencher la règle en faisant correspondre une condition au contenu de la requête. Vous pouvez définir plusieurs conditions pour chaque règle.

Action

Une action aura lieu si les requêtes correspondent aux conditions décrites à la section des conditions de la règle. Les actions disponibles dépendent du type de règle sélectionné.

Les règles sont généralement distribuées en quatre grands groupes, selon leur type d'action :

Priorité

Dans la plupart des WAF répondant aux normes du secteur, les requêtes HTTP/S sont associées à des règles selon une priorité prédéfinie. Par exemple, Règles de redirection → Règles de sécurité → Règles de réécriture puis vous pouvez définir la priorité interne des règles existantes au sein de chaque groupe

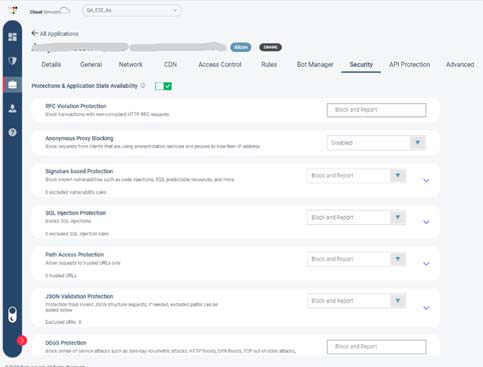

Les politiques de sécurité du WAF de Radware comportent deux types de règles : les règles prédéfinies et les règles personnalisées.

Règles prédéfinies

C'est ce jeu de règles qui fait du WAF de Radware une solution clé en main unique. Certaines de ces règles sont automatiquement générées par les algorithmes avancés d'apprentissage machine de Radware et par le lac de données de Radware, certaines sont mises à jour par l'équipe de cyber experts de Radware au niveau du back-end, et d'autres sont générées par l'ERT Active Attackers Feed de Radware (c.-à-d. la somme des renseignements de Radware, ses honeypots, sa technologie de tromperie, sa prise des empreintes digitales des appareils, etc.)

Ces règles sont dynamiques et s'adaptent constamment pour protéger l'utilisateur des menaces les plus récentes. Voici quelques-uns des types de règles de WAF prédéfinis par Radware :

Règles personnalisées

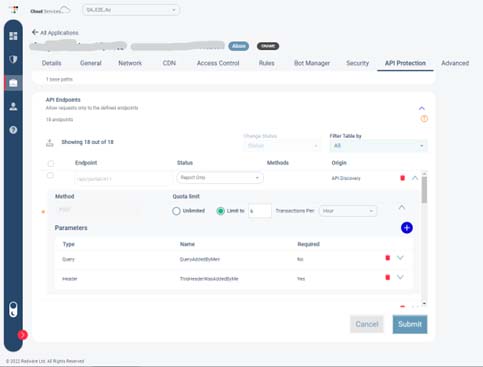

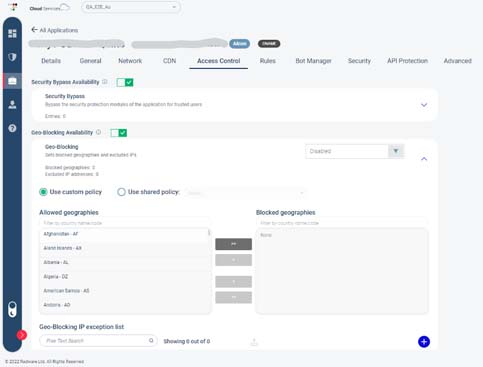

Les règles de WAF personnalisées de Radware sont des règles avancées qui contiennent des configurations et paramètres pour assurer un contrôle et une manipulation avancés du trafic d'application. Les six catégories principales de règles personnalisées de Radware sont les suivantes :

La meilleure couverture de la sécurité avec un impact minimal sur le trafic légitime résulte de l'association par le WAF d'un modèle de sécurité négative (qui définit ce qui est interdit et accepte le reste) à un modèle de sécurité positive (qui définit ce qui est autorisé et rejette le reste). Associer ces deux modèles permet une définition granulaire et précise des politiques, évitant ainsi les faux positifs et faux négatifs. La protection selon un modèle de sécurité négative s'appuie sur des signatures à jour contre des failles connues et fournit la technologie de détection et de blocage la plus précise contre l'exploitation des vulnérabilités des applications. Le modèle de sécurité positive est utile pour arrêter des attaques de type zero day. Les règles et mécanismes de sécurité positive permettent de définir des types et fourchettes de valeur pour tout le trafic entrant côté client, y compris le trafic crypté ou dans des formats structurés de type XML ou JSON. Les profils de sécurité positive limitent le trafic utilisateur entrant au niveau requis par l'application pour fonctionner correctement, ce qui bloque les attaques de type zero day.

L'utilisation des modèles de sécurité mentionnés ci-dessus demande de définir des règles et politiques, ce qui peut parfois représenter une charge de travail importante. Élaborer une politique de sécurité exige généralement un travail rigoureux de la part de l'administrateur, tout en laissant le système potentiellement vulnérable aux attaques en raison d'erreurs humaines. Des solutions WAF avancées doivent être capables d'utiliser l'automatisation pour réduire le coût de possession et éviter les erreurs humaines découlant de processus manuels.

Qu'est-ce que la création de police automatique ?

Pour réduire les efforts représentés par la création d'une politique de sécurité positive et éviter les risques d'erreur humaine, un WAF doit proposer une création de police automatique s'appuyant sur des capacités d'apprentissage machine pour la définition et la maintenance automatiques des règles. La création de police automatique est souvent basée sur la capacité à identifier et à déterminer le profil des transactions légitimes des applications, et à créer à partir de là des règles d'autorisation.

Qu'est-ce que l'optimisation permanente des politiques ?

Il est essentiel d'optimiser en permanence les politiques de sécurité pour assurer un niveau élevé de sécurité et réduire au maximum les faux positifs afin que la sécurité ne fasse pas obstacle au trafic légitime. Pour réussir cela sans coûts d'exploitation élevés ni intervention manuelle, il faut une solution de protection des applications capable de passer automatiquement et régulièrement en revue les fichiers journaux automatique grâce à l'intelligence artificielle.

-

Règles de redirection : utilisées pour rediriger le trafic vers un autre emplacement lorsque les conditions sont remplies

-

Règles de sécurité : utilisées pour bloquer ou autoriser le trafic lorsque les conditions sont remplies.

-

Règles de limitation de la fréquence : utilisées pour contrôler les volumes de trafic selon les seuils définis

-

Règles Supprimer/Réécrire/Insérer : généralement utilisées pour modifier les éléments d'une requête HTTP et de sa réponse lorsque les conditions sont remplies.

-

Règles de redirection – utilisées pour changer les en-têtes pour rediriger le trafic vers un autre emplacement lorsque les conditions sont remplies

-

Règles d'accès et de sécurité : utilisées pour bloquer ou autoriser le trafic lorsque les conditions sont remplies. Au sein de ces groupes de règles, vous trouverez par exemple les règles de géoblocage et de contournement de la sécurité

-

Règles de limitation de la fréquence : utilisées pour contrôler les volumes de trafic selon les seuils définis

-

Règles de transmission de réponse : utilisées pour modifier (supprimer, réécrire, insérer) les en-têtes des réponses du serveur lorsque les conditions des règles sont remplies

-

Règles de protection des API : utilisées pour définir des quotas de requêtes de certains terminaux API, voire les bloquer, mais aussi définir des conditions d'API spécifiques à respecter comme le type, l'en-tête, le corps, les paramètres, etc.

-

Règles de bot management : utilisées pour configurer l'action qui doit être entreprise si un bot malveillant est détecté, selon le type de bot identifié

Ressources supplémentaires