Un WAF ou pare-feu d'applications web est un outil de sécurité virtuelle, proposé sous forme de service en cloud et conçu pour protéger les organisations au niveau des applications en filtrant, en surveillant et en analysant le trafic par protocole de transfert hypertexte (HTTP) et par protocole de transfert hypertexte sécurisé (HTTPS) entre les applications web et Internet.

Regardez cet épisode de Radware Minute avec Uri Dorot de Radware pour apprendre ce qu'est un pare-feu d'applications web, pourquoi il est important d'en avoir un, comment cela fonctionne et ce à quoi il faut faire attention au moment d'en choisir un.

Le WAF protège les applications web des attaques telles que la cross-site forgery, la server-side request forgery, l'inclusion de fichier et l'injection SQL, entre autres. De plus, il protège également les applications et sites web des failles, exploitations et attaques de type zero-day. Les attaques visant les applications sont la principale cause de violations, constituant une passerelle vers vos précieuses données. En utilisant un WAF adapté, vous pouvez réussir à bloquer des attaques visant à exfiltrer des données en s'attaquant aux systèmes.

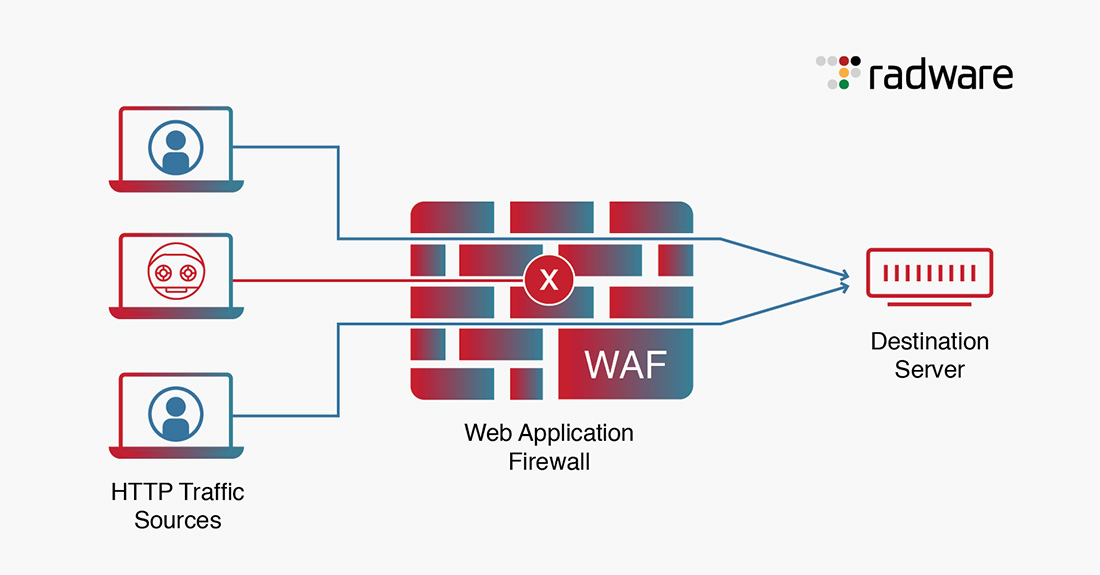

Lorsqu'un WAF est déployé devant une application web, c'est comme placer entre l'application web et Internet un bouclier qui surveille tout le trafic entre l'application et l'utilisateur final. Un WAF protège les applications web en filtrant, surveillant et bloquant le trafic HTTP/S malveillant vers l'application web, et évite aussi que toute donnée non autorisée ne quitte l'application, en adhérant à un ensemble de politiques qui aident à déterminer quel trafic est malveillant et quel trafic est sûr. Tout comme un serveur proxy agit comme intermédiaire pour protéger l'identité d'un client, dans un déploiement classique, un WAF fonctionne de même, mais en miroir (on parle de proxy inverse), agissant comme intermédiaire qui protège le serveur de l'application web de clients potentiellement malveillants.

En général, les WAF adoptent trois approches de la sécurité :

Whitelisting : une liste d'autorisations qui utilise l'apprentissage machine et des algorithmes de modélisation du comportement pour définir le trafic que le WAF laisse passer. Le reste est bloqué.

Blacklisting : c'est une liste de blocages basée sur des signatures à jour contre des failles connues qui définit le trafic refusé par le WAF. Le reste est accepté.

Une approche hybride : le WAF s'appuie sur une association de modèles de sécurité positifs et négatifs qui allie des listes d'autorisations et de blocages, ils déterminent ce qui peut passer.

La principale différence entre un pare-feu et un pare-feu d'applications web est que le pare-feu est généralement associé à la protection des couches réseau et de transport uniquement (les couches 3 et 4). Cependant, un pare-feu d'applications web fournit une protection jusqu'à la couche 7.

Un WAF peut-être implémenté de différentes façons, chacune présentant ses propres avantages et inconvénients. Il existe trois types de WAF :

- Un WAF réseau est généralement matériel. Son installation locale permet de minimiser la latence, mais elle exige le stockage et la maintenance d'un matériel physique.

- Un WAF logiciel est géré par un opérateur qui propose le WAF sous forme de sécurité informatique externalisée.

Les WAF en cloud offrent une solution économique et facile à implémenter. Ils proposent généralement une installation clé en main d'une grande simplicité, consistant à modifier le DNS pour rediriger le trafic. Les WAF en cloud présentent aussi un coût initial minime, car les utilisateurs paient des frais mensuels ou annuels pour la sécurité informatique externalisée. Les WAF en cloud offrent également une solution mise à jour en permanence pour protéger contre les nouvelles menaces sans nécessiter de travail ou de coûts additionnels du côté de l'utilisateur. L'inconvénient d'un WAF en cloud, c'est que les utilisateurs délèguent la responsabilité à un tiers.

Dans l'idéal, un WAF devrait fournir la possibilité d'un déploiement en ligne, dans lequel la solution joue le rôle d'un intermédiaire, ou comme service hors trajectoire définie (OOP) reposant sur les API. Un déploiement OOP reposant sur les API peut offrir plusieurs avantages uniques qui permettent son optimisation pour les environnements multicloud. De cette façon, les requêtes d'application peuvent passer directement du client au serveur de l'application sans interruption. Parmi les avantages, citons la latence réduire, l'absence de redirection du trafic, les temps accrus de disponibilité et la protection plus complète dans des environnements hétérogènes.

Dans l'idéal, un WAF devrait associer des modèles de sécurité positifs et négatifs pour fournir une protection complète, ce qui inclut la capacité à atténuer les attaques connues des applications web, comme les violations d'accès, les attaques déguisées derrière des CDN, les manipulations et attaques d'API, le flooding HTTP/S déjà mentionné et les attaques par force brute, entre autres. En outre, cette association fournit aussi une protection contre les attaques et failles inconnues, comme les attaques de type zero-day.

Un pare-feu d'applications web devrait aussi s'appuyer sur des algorithmes d'apprentissage machine basés sur le comportement pour créer et optimiser ses politiques de sécurité en temps réel afin d'offrir une protection plus complète tout en produisant le moins possible de faux positifs, voire aucun faux positif. Il devrait également fournir une détection et une protection automatique des nouvelles applications, à mesure qu'elles sont ajoutées au réseau.

Voici quelques autres capacités essentielles qu'un WAF devrait offrir :

- Parmi les caractéristiques essentielles, on devrait retrouver un filtre de trafic réseau basé sur le géoblocage, des groupes d'IP, une liste de blocage, une liste d'autorisation et des fonctionnalités de whitelisting et de blacklisting

- La découverte et la protection des API, fournissant un aperçu, une application et une atténuation de toutes les formes de violation et de manipulation des API, que ce soit sur site ou dans des environnements en cloud

- Built-in DDoS protection to stop the aforementioned application-layer DDoS attacks

- Une capacité d'intégration avec des solutions de bot management pour détecter et intégrer les bots sophistiqués imitant des comportements humains

- Des mécanismes de prévention des fuites de données permettant de masquer automatiquement les données sensibles d'utilisateur, telles que les informations d'identification personnelle (PII)

De nombreuses organisations sont confrontées à des risques croissants pour leur sécurité au niveau des applications en raison de méthodes de développement agiles, du passage au cloud et de l'utilisation de plus en plus importante de logiciels web ou d'applications SaaS et du télétravail. En incluant un WAF, les organisations peuvent faire face à des attaques visant les applications web et les interfaces de programmation des applications (API).

Même si les WAF ne protègent pas les organisations de toutes les menaces numériques, ils se chargent de celles qui visent la couche applicative, notamment les 10 principales failles des applications selon l'OWASP. Citons notamment les cas suivants :

- Cross-site scripting (XSS) : une attaque par injection de code dans laquelle le pirate informatique insère un code malveillant dans un site web légitime. Le code s'exécute alors comme script infecté dans le navigateur web de l'utilisateur, permettant à l'attaquant de voler des informations sensibles ou de se faire passer pour l'utilisateur.

- Attaque DDoS au niveau de la couche applicative : une attaque DDoS ou DoS volumétrique qui vise la couche applicative. Des exemples classiques sont le flooding HTTP/S, les attaques SSL, les attaques de type « low and slow » et les attaques par force brute.

- Injection SQL : une attaque par injection SQL est semblable à une attaque XSS car l'attaquant se sert d'une faille connue pour injecter des expressions SQL dans l'application cible. Ceci permet alors au pirate informatique d'extraire, de modifier ou de supprimer des informations.

- Attaques de type zero day : une attaque de type zero day se produit lorsqu'un pirate informatique exploite une faille de sécurité ou une vulnérabilité d'un logiciel avant que le développeur du logiciel n'ait publié de correctif.

Selon les recherches de Quadrant Knowledge Solutions, les acteurs suivants sont des moteurs essentiels du marché pour les WAF :

- Les fournisseurs de WAF qui cherchent à améliorer leur offre intègrent leurs produits aux systèmes de gestion des informations et des événements de sécurité (SIEM), aux tests de sécurité des applications (AST) et à la gestion de l'accès au web (WAM).

- Les fournisseurs proposent des solutions WAF qui reposent sur un modèle de sécurité positive et utilisent un algorithme d'apprentissage machine pour analyser les requêtes HTTP.

- Suite à l'augmentation des dispositifs IoT, les organisations devraient investir dans des solutions WAF pour respecter les normes de confidentialité des données, en incluant les fonctionnalités propres à l'IoT comme la prise d'empreinte digitale sur appareil et la validation des protocoles.

- Les entreprises recherchent une meilleure compréhension des menaces, une protection WAF étendue et différentes intégrations prêtes à l'emploi.

- L'accent est mis sur les nouvelles méthodes de détection pour empêcher les attaques web et réduire au minimum les faux positifs.

Produits et services de Radware