Le User Datagram Protocol (UDP) est un protocole sans connexion et non fiable utilisé dans les réseaux d'ordinateur. Il opère dans la couche transport du protocole internet et garantit un transfert de données rapide et efficace au sein des réseaux. Contrairement au TCP (son équivalent plus fiable), l'UDP n'est pas fiable de bout en bout et ne fournit pas de contrôle des flux.

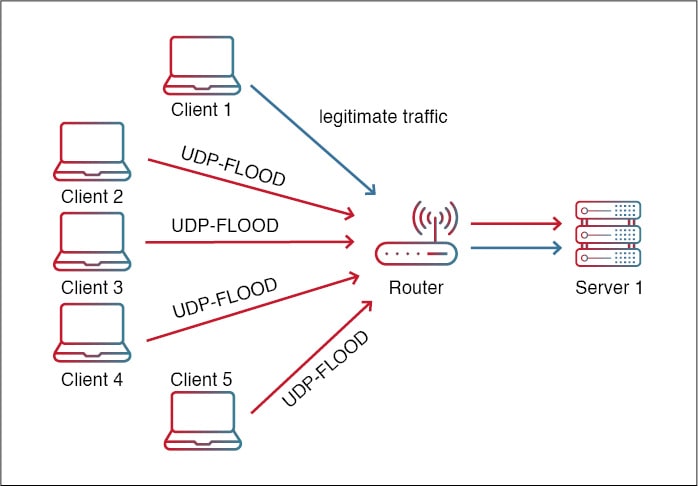

L'attaque UDP flood est une attaque par déni de service distribué (DDoS) durant laquelle un attaquant envoie un grand nombre de paquets User Datagram Protocol (UDP) vers un port cible, ce qui cause la saturation du serveur, qui ne peut plus répondre aux demandes légitimes. Le résultat : le système visé devient passif.

L'attaque UDP flood sature le système visé avec des paquets User Datagram Protocol (UDP). L'attaquant enverra un grand nombre de paquets UDP contenant des données aléatoires vers le port ciblé.

L'hôte recevant vérifie les applications et ports hors de portée (ce qui est prévu par l'attaquant) associés à ces datagrammes et envoie la réponse « Destination hors de portée ». Les attaquants peuvent également imiter l'adresse de retour IP, la rendant ainsi hors de portée. Plus le serveur reçoit ces paquets, plus il devient saturé et incapable de traiter les demandes légitimes ou de répondre aux autres demandes des clients.

On peut atténuer une attaque UDP flood en utilisant plusieurs méthodes. La mesure la plus efficace est la mise en place de limitation de débit pour le trafic entrant. La limitation de débit est une technique qui permet au serveur de limiter le nombre de paquets envoyés par chaque adresse source individuelle durant une certaine période. Cependant, la limitation de débit peut empêcher le trafic légitime durant les hausses d'activité.

Les solutions Radware de protection DDoS (DefensePro, Cloud DDoS Protection Service), WAF (AppWall et Cloud WAF) et de livraison d'application (Alteon avec WAF intégré) atténuent les attaques UDP Flood en utilisant des algorithmes d'apprentissage machine et basés sur le comportement afin de mieux comprendre ce qui constitue un profil de comportement légitime pour pouvoir ensuite bloquer automatiquement les attaques malveillantes. Radware gère les connexions utilisateur de façon efficace sans affecter les demandes légitimes et augmente la précision de la protection tout en minimisant le nombre de faux positifs et les interruptions pour les utilisateurs légitimes.