Sommaire

Les pare-feu d'applications web (WAF) constituent l'une des premières lignes de défense pour arrêter les attaques visant les applications web. Un WAF protège les sites et applications web en filtrant, en surveillant et en analysant le trafic par protocole de transfert hypertexte (HTTP) et par protocole de transfert hypertexte sécurisé (HTTPS) entre les applications web et Internet.

Un WAF protège les applications web des attaques telles que la cross-site forgery, la server-side request forgery, l'inclusion de fichier et l'injection SQL, entre autres.

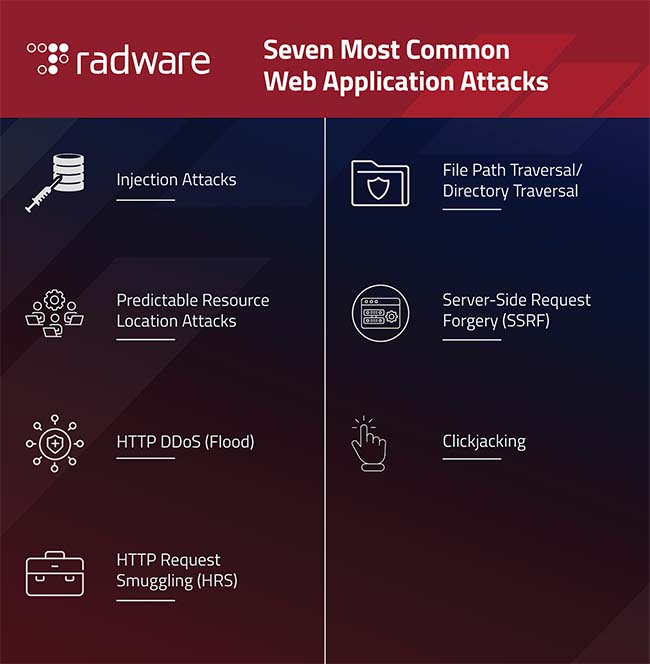

Voici sept des attaques les plus fréquentes qu'un WAF est conçu pour atténuer.

Les vulnérabilités aux injections, de type SQL, NoSQL, OS et Lightweight Directory Access Protocol (LLDAP) demeurent parmi les failles favorites des pirates informatiques depuis quelque temps. Une vulnérabilité aux injections se produit lorsque des données douteuses sont insérées dans une application sous forme de commande ou requête. Ces données malveillantes peuvent forcer l'interpréteur à exécuter des commandes intempestives ou à accéder à des données sans y être autorisé.

L'injection de code la plus fréquente est l'injection SQL, une attaque effectuée en envoyant un code malformé au serveur de la base de données. C'est un type d'attaque simple et rapide que pratiquement n'importe qui avec un accès Internet peut réaliser, car les scripts d'injection SQL sont faciles à acquérir et à télécharger.

L'emplacement de ressource prévisible est une technique d'attaque utilisée pour découvrir du contenu et des fonctionnalités masqués d'un site web. Dans une attaque par force brute, l'attaquant fait des suppositions pour essayer de deviner les noms des dossiers et répertoires n'étant pas destinés à une consultation publique. Une attaque par force brute contre les noms de fichiers est simple, car les fichiers et chemins d'accès suivent souvent les mêmes conventions de nommage et se trouvent dans des emplacements standard. Il peut s'agir de fichiers temporaires, de fichiers de sauvegarde, de journaux, de sections administratives du site, de fichiers de configuration, d'applications de démonstration et de fichiers échantillons. Ces fichiers peuvent révéler des informations sensibles concernant le site web, des applications web internes, des informations des bases de données, des mots de passe, des noms de machine, des chemins d'accès à d'autres domaines sensibles, etc.

Ceci permettra non seulement à l'attaquant d'identifier la surface du site, ce qui peut le conduire à d'autres failles du site, mais aussi lui révéler des informations précieuses concernant l'environnement ou ses utilisateurs. Les attaques d'emplacement de ressource prévisible sont aussi connues sous le nom de navigation de force, navigation forcée, énumération de fichier et énumération de répertoire.

L'attaque par HTTP flood est un type d'attaque par déni de service distribuée utilisée par les pirates informatiques pour attaquer les applications et serveurs web. Les attaques par HTTP flood envoient de grandes quantités de requêtes HTTP à une page web pour surcharger les serveurs cibles de requêtes.

Lors d'une attaque par HTTP flood, les clients HTTP, comme les navigateurs web, interagissent avec une application ou un serveur pour lui envoyer des requêtes HTTP. La requête peut être de type GET ou POST. L'objectif de l'attaque est d'obliger le serveur à allouer autant de ressources que possible à répondre à l'attaque, ce qui empêche les utilisateurs légitimes d'accéder aux ressources du serveur. Ces requêtes sont souvent envoyées en masse par un botnet, ce qui augmente la puissance totale de l'attaque.

These DDoS attacks may be one of the most advanced non-vulnerability threats facing web servers today. Il est très difficile pour les dispositifs de sécurité du réseau de faire la distinction entre le trafic HTTP légitime et le trafic HTTP malveillant, et si ce n'est pas géré correctement, cela peut être à l'origine d'un grand nombre de faux positifs. Les moteurs de détection basés sur la fréquence ne réussissent pas non plus à détecter ces types d'attaque, car le volume de trafic d'un HTTP flood peut rester sous les seuils de détection. C'est pour cela qu'il est nécessaire d'utiliser plusieurs paramètres de détection, comme la fréquence et l'absence de variation de la fréquence.

De nos jours, la grande majorité du trafic est cryptée. La plupart des attaques par HTTP flood sont des attaques par HTTPS flood. Non seulement les attaques par flood crypté sont plus puissantes parce que leur traitement nécessite une grande quantité de ressources du serveur, mais elles créent une difficulté supplémentaire pour les atténuer. En effet, les défenses DDoS ne peuvent normalement pas inspecter les contenus des requêtes HTTPS sans décrypter entièrement tout le trafic.

Les attaques par contrebande de requête HTTP, également appelées attaques HTTP Desync, sont une technique d'attaque qui interfère avec la façon dont un site web traite les séquences de demandes HTTP reçues d'un ou plusieurs utilisateurs. Elle permet de faire passer « en contrebande » une requête à un serveur web sans que les dispositifs entre l'attaquant et le serveur web ne s'en rendent compte. Les failles de contrebande de requête HTTP sont souvent critiques par nature, permettant à un attaquant de contourner les contrôles de sécurité, d'interférer avec les sessions d'autres utilisateurs, de s'introduire dans des données sensibles et de compromettre directement d'autres utilisateurs de l'application.

Une attaque Path Traversal (également appelée Directory Traversal) est une faille de la sécurité web qui permet à un attaquant d'accéder à des fichiers et répertoires stockés en-dehors du dossier racine du site web. Ces fichiers peuvent comprendre des données et du code de l'application, des identifiants pour les systèmes du back-end et des fichiers sensibles du système d'exploitation.

Les attaquants lancent une attaque Path Traversal en poussant soit le serveur web, soit l'application web exécutée sur ce serveur à retourner des fichiers se trouvant hors du dossier racine du site web.

Lors d'une server-side request forgery (SSRF), l'attaquant exploite une faille de la sécurité web pour pousser l'application côté serveur à effectuer des requêtes HTTP auprès d'un domaine arbitraire, choisi par l'attaquant.

Dans ce genre d'attaque, l'auteur de la menace peut utiliser les fonctionnalités du serveur pour lire ou mettre à jour des ressources internes. L'attaquant peut fournir ou modifier une URL, que le code exécuté sur le serveur lira ou à laquelle il enverra des données. Ceci peut permettre à l'attaquant de lire la configuration du serveur, par exemple les métadonnées AWS, de se connecter à des services internes comme les bases de données HTTP ou à exécuter des requêtes de publication auprès de services internes qui ne sont pas faits pour être publics.

Une attaque SSRF réussie peut souvent être à l'origine d'actions non autorisées ou d'un accès aux données internes de l'organisation, que ce soit au sein de l'application vulnérable ou sur d'autres systèmes en back-end qui communiquent avec l'application. Parfois, la faille SSRF peut permettre à l'attaquant d'exécuter des commandes arbitraires. Dans certains cas, l'exploitation d'une vulnérabilité SSRF à l'origine de connexions à des systèmes tiers externes peut par la suite donner lieu à des attaques malveillantes qui seront perçues comme provenant de l'organisation hébergeant l'application vulnérable.

Le détournement de clic (ou clickjacking) est un type d'attaque qui se produit côté client. Son but est de pousser les utilisateurs de l'application à cliquer sur quelque chose qui ne correspond pas à ce qu'ils voient. Les pirates informatiques exécutent ce type d'attaque en dissimulant leur malware ou code malveillant dans un contrôle paraissant légitime sur un site web, principalement dans JavaScript ou dans des services tiers qui ne sont pas surveillés par les outils de sécurité standard de l'application, exploitant alors les failles de la chaîne logistique de l'application.

C'est une technique malveillante utilisée par un attaquant pour enregistrer les clics de l'utilisateur infecté sur internet. Elle peut servir à diriger le trafic vers un site spécifique ou à faire accepter ou aimer une application Facebook à un utilisateur. Des objectifs plus dangereux peuvent consister à collecter des informations sensibles sauvegardées dans le navigateur comme les mots de passe, ou à installer des contenus malveillants.

Les WAF s'appuient sur plusieurs capacités et mécanismes pour protéger l'application de toute cette gamme d'attaques. On peut notamment citer des politiques de sécurité dynamiques avec une correction automatique de faux positif, une protection DDoS 7 au niveau de la couche applicative, la découverte et protection des API, l'atténuation des bots et bien plus.

La plupart des WAF utilisent un modèle de sécurité négative, qui définit ce qui est interdit tout en autorisant implicitement tout le reste. Étant donné que les signatures d'attaque peuvent être à l'origine de faux positifs en détectant le trafic légitime comme du trafic d'attaque, ces règles ont tendance à être simplistes, en essayant de détecter des attaques évidentes. Le résultat est une protection au plus petit dénominateur commun.

Un modèle de sécurité positive, qui définit l'ensemble de types et valeurs autorisés, est nécessaire pour offrir une protection complète là où la protection par signature n'est pas capable de faire le travail. Dans le cas d'une injection SQL, un modèle de sécurité positive vérifie le trafic utilisateur entrant à la recherche de schémas connus d'attaques et s'appuie sur la logique pour faire la différence entre trafic utilisateur entrant légitime et attaque par injection. Un modèle de sécurité positive est également essentiel pour réussir à atténuer les risques liés aux vulnérabilités SSRF.

Voici six capacités essentielles à prendre en compte lorsque vous évaluez un WAF capable d'atténuer ces attaques et failles fréquentes :

-

La découverte et la protection complètes des API, fournissant un aperçu, une application et une atténuation de toutes les formes de violation et de manipulation des API, sur site comme dans des environnements en cloud.

-

Une protection DDoS HTTP intégrée pour arrêter les attaques DDoS de la couche applicative

-

Un bot management intégré pour détecter et atténuer les bots sophistiqués de 3e et 4e générations, qui imitent le comportement humain

-

Des mécanismes de prévention des fuites de données permettant de masquer automatiquement les données sensibles d'utilisateur, telles que les informations d'identification personnelle (PII)

-

Une association de modèles de sécurité positive et de sécurité négative qui utilise des technologies avancées d'analyse comportementale pour détecter les menaces

-

Des moteurs d'affinage des politiques capables d'optimiser sans cesse les politiques de sécurité et de s'adapter aux changements dans l'application, le trafic et le panorama des menaces