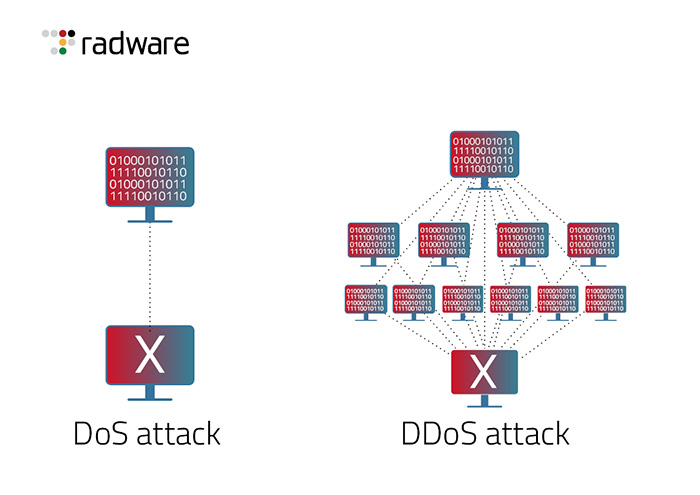

Durant une attaque par déni de service distribué (DDoS), les hackers innondent un site web cible avec tant de trafic provenant de systèmes multiples que le site devient inaccessible pour les utilisateurs légitimes. Les attaques DDoS sont différentes des attaques par déni de service (DoS) qui proviennent en général d'un seul système.

Comme les attaques DDoS proviennent de plusieurs sources et envoient en une fois un volume de trafic plus important vers le système attaqué, les administrateurs de réseau ont du mal à détecter et éliminer rapidement la menace. De ce fait, les attaques DDoS font plus de dommages que les attaques DoS standard, car elles épuisent les ressources et peuvent parfois neutraliser complètement la totalité d'un réseau ou d'un site web.

Cet article couvre les différences entre ces deux types d'attaques et vous offre des conseils pour vous aider à mieux protéger votre système de ces attaques.

Une attaque DoS est une tentative malveillante visant à dégrader les performances d'un serveur ou à perturber sa disponibilité. Ce type d'attaque cherche à saturer la ressource visée en envoyant plusieurs demandes, réduisant ainsi les ressources de système disponibles, ce qui cause une interruption de service. Voilà ce qui se passe : un pirate informatique inonde un marché en ligne de fausses demandes. La plateforme reçoit un nombre anormal de demandes, au-delà de ses capacités, ralentit son fonctionnement et finit par s'arrêter complètement. Les attaques DoS peuvent être utilisées comme moyen d'extorsion ou comme message politique ou autre. C'est pour cette raison qu'il est important de vous protéger de ces types d'activités malveillantes.

Une attaque DDoS est une tentative malveillante visant à interrompre le fonctionnement normal d'un réseau ou d'un serveur. En général, le réseau ou serveur est inondé de demandes superflues provenant de sources multiples, ce qui le paralyse et limite fortement sa capacité à satisfaire les demandes légitimes. Ce type d'attaque diffère des attaques DoS, car les attaques DDoS utilisent plusieurs machines (les bots) afin d'initier les attaques à partir de sites différents. L'identité du coupable est ainsi masquée et les organisations ont des difficultés à empêcher ou atténuer les attaques. Pour amplifier l'effet, certains bots peuvent même utiliser des milliers de machines pour une seule attaque, ce qui rend la réponse extrêmement difficile. Il est donc essentiel que les entreprises et les organisations investissent du temps et de l'argent pour équiper leurs réseaux d'un système de sécurité adéquat offrant une protection contre les attaques DDoS.

Il existe plusieurs types d'attaques DDoS. Les plus courantes sont les SYN flooding, les HTTP flooding, et les UDP flooding.

Attaque par SYN Flood

SYN flood est une attaque DDoS qui exploite le processus d'établissement de liaisons trois-voies durant le TCP (Transmission Control Protocol), le protocole sous-jacent pour la plupart des communications internet. Les attaques SYN flood ont pour but de saturer le système visé en consommant ses ressources, le rendant ainsi incapable de répondre aux demandes légitimes. Durant une attaque SYN flood, le pirate informatique envoie un volume élevé de faux paquets SYN vers le serveur visé sans compléter la dernière étape du processus d'établissement de liaisons trois-voies. Le serveur alloue des ressources pour traiter ces connexions incomplètes et attend l'arrivée du dernier paquet ACK, qui n'arrive jamais. Par conséquent, le serveur épuise ses ressources et les demandes légitimes sont ignorées ou refusées.

Attaque par HTTP Flood

L'attaque par HTTP flood est une attaque DDoS qui vise les serveurs web en les saturant de demandes HTTP. L'attaque inonde le serveur ciblé de demandes en apparence légitimes afin d'épuiser ses ressources et de le rendre incapable de répondre au trafic d'utilisateurs légitimes. Les pirates informatiques utilisent souvent des botnets, des réseaux d'ordinateurs compromis, pour orchestrer l'attaque. En envoyant un flux continu des demandes HTTP, l'attaque cherche à consommer toutes les capacités de traitement, la mémoire et la bande passante de réseau du serveur. Ce ras-de-marée de demandes crée un embouteillage qui surcharge le serveur, le rendant passif, ce qui cause un déni de service pour les utilisateurs légitimes qui tente d'accéder au serveur web.

Attaque par UDP Flood

L'attaque par UDP flood est une attaque DDoS qui viste l'infrastructure de réseau en la saturant de paquets UDP (User Datagram Protocol). Comme le TCP, l'UDP est un protocole sans connexion qui ne nécessite aucun processus d'établissement de liaisons, ce qui permet aux attaquants de générer plus facilement un trafic élevé, et ce, à faible coût. Durant une attaque par UDP Flood, le pirate informatique envoie un volume massif de paquets UDP vers le serveur ou le réseau ciblé et utilise souvent une fausse adresse IP source afin d'être difficilement traçable. Comme l'UDP ne possède pas de mécanismes intégrés garantissant la livraison de paquets ou vérifiant le destinataire, l'infrastructure visée doit traiter et répondre à chaque paquet entrant. Le résultat : le réseau est inondé par un nombre écrasant de paquets UDP, utilisant toutes les ressources disponibles : bande passante, capacité de traitement et autres ressources. Ce déluge de paquets UDP crée un engorgement, ralentit le réseau et peut même causer des interruptions de service pour les utilisateurs légitimes tentant de communiquer avec l'infrastructure visée.

En plus de leur capacité à effectuer des attaques par par SYN flood et UDP flood comme les attaques DDoS décrites ci-dessus, les attaques DoS couvrent également :

Les attaques par ICMP/ Ping Flood

Les attaques par ICMP flood, ou Ping flood, sont des attaques DDoS qui visent les appareils en les saturant de paquets Internet Control Message Protocol (ICMP) Echo Request (Ping). ICMP est utilisé pour les diagnostics et dépannages de réseau, y compris la commande Ping. Lors d'une attaque ICMP flood, le pirate informatique envoie un volume massif de paquets ICMP Echo Request vers le périphérique ou le réseau visé ; il utilise souvent des botnets ou plusieurs ordinateurs compromis pour amplifier l'attaque. Chaque paquet Echo Request pousse l'appareil visé à répondre avec un paquet Echo Reply. Durant une attaque Flood, le volume important de demandes sature rapidement la bande passante et les capacités de traitement de la cible. Ce déluge de trafic ICMP peut créer un engorgement, augmenter les temps de réponse et même causer l'immobilisation complète du périphérique visé, ce qui perturbe la communication de réseau légitime.

Les attaques Low Orbit Ion Canon (LOIC)

L'attaque Low Orbit Ion Canon (LOIC) est un outil de test de stress de réseau connu pour son utilisation dans les attaques par déni de service distribué, DDoS. En général, les attaques LOIC sont menées par plusieurs individus qui inondent simultanément le serveur ou site web visé avec un trafic massif. Ces participants peuvent appartenir à un groupe de pirates informatiques ou une communauté en ligne anonyme qui cherche à perturber ou protester contre un site web ou une organisation. Une fois activée, l'attaque LOIC permet à chaque attaquant d'envoyer un flux constant de paquets HTTP, UDP, ou TCP vers la cible, ce qui sature les ressources de réseau et cause un déni de service. En raison de leur simplicité, les attaques LOIC sont relativement faciles à exécuter, mais elles manquent de sophistication et révèlent souvent l'identité des attaquants par le biais des adresses IP. De ce fait, les attaques LOIC ne sont pas vraiment utilisées par les sources de menaces sophistiquées ; elles sont plutôt associées avec les petits pirates informatiques activistes ou les individus cherchant à perturber de façon temporaire sans avoir recours à des mesures de dissimulation importantes.

| Critères |

Attaque DoS |

Attaque DDoS |

| Définition |

Les attaques DoS cherchent à interrompre un service en ligne en le submergeant avec un trafic provenant d'une source unique |

Les attaques DDoS cherchent à interrompre un service en ligne en le submergeant avec un trafic provenant de sources multiples |

| Source de l'attaque |

Source unique, en général une machine ou un IP |

Sources multiples, des botnets coordonnés ou des IP compromis |

| Complexité |

Relativement simple et facile à exécuter |

Plus complexe, nécessite de la coordination et de plus amples ressources |

| Volume du trafic |

Volume de trafic moins important |

Volume de trafic beaucoup plus important |

| Détection et atténuation |

Plus facile à détecter et à atténuer, car le trafic provient d'une source unique |

Plus difficile à détecter et à atténuer en raison du trafic provenant de nombreuses sources différentes |

| Impact |

Impact limité sur la cible |

Impact sévère pouvant submerger la cible |

Conclusion

Les attaques DoS et DDoS sont illégales et contraires à l'éthique, car elles nuisent aux systèmes visés et perturbent l'accès des utilisateurs légitimes aux services. Les organisations devraient employer les mesures de sécurité appropriées pour se protéger contre ces attaques, y compris les services de protection DDoS et les configurations de sécurité du réseau.